Bezpieczeństwo sieci podstawą efektywnego biznesu

Bezpieczeństwo sieci (cybersecurity) to obszar kluczowy dla efektywnego prowadzenia biznesu. Firmy muszą zabezpieczyć swoje sieci, pracujące w nich aplikacje, dane czy wykorzystywane zasoby IT przed zagrożeniami płynącymi z cyberataków. Wszystko po to, by zagwarantować stabilność i ciągłość działania.

Z naszej publikacji o bezpieczeństwie sieci dowiesz się:

- Dlaczego bezpieczeństwo sieci (cybersecurity) jest tak ważne?

- W jaki sposób ataki sieciowe mogą wpłynąć na twój biznes?

- Jak się ochronić przed cyberatakami?

- Jak długofalowo dbać o bezpieczeństwo sieci i zasobów IT?

- Jakie rozwiązania wykorzystać, by zadbać o cyberbezpieczeństwo?

- Jak bezpiecznie i efektywnie prowadzić biznes przy użyciu zasobów IT?

Bezpieczeństwo sieci – wyzwania

Nowe realia biznesowe wiążą się z nowymi wyzwaniami, a jednym z kluczowych elementów staje się bezpieczeństwo sieci. W XXI wieku rola rozwiązań z tego zakresu stale rośnie, gdyż biznes w coraz większym stopniu przenosi się do sieci. Pandemia COVID-19 jeszcze bardziej przyspieszyła ten trend. Każda firma czy instytucja powinna pamiętać, by zabezpieczyć się przez zagrożeniami, jakie związane są z działalnością online. Atak sieciowy może bowiem zaszkodzić wszystkim, niezależnie od branży.

Raport naszego partnera technologicznego firmy Radware z 2020 na temat bezpieczeństwa sieci pokazał, że pandemia COVID 19 stanowiła główny motor napędowy dla dalszej transformacji i adaptacji biznesu do nowych warunków. Firmy musiały działać znacznie szybciej i w obszarze cybersecurity błyskawicznie zrealizować to, co było pierwotnie zaplanowane w dłuższej perspektywie czasu.

Innym wnioskiem płynącym z badania jest to, że wraz z rozwojem firm i następującymi przemianami organizacyjnymi, pojawiły się nowe potrzeby w zakresie bezpieczeństwa zasobów IT. Znacznie zwiększyły się powierzchnie potencjalnych cyberataków. Wzrosła też liczba punktów/obszarów narażonych na ataki, które wymagają natychmiastowej ochrony.

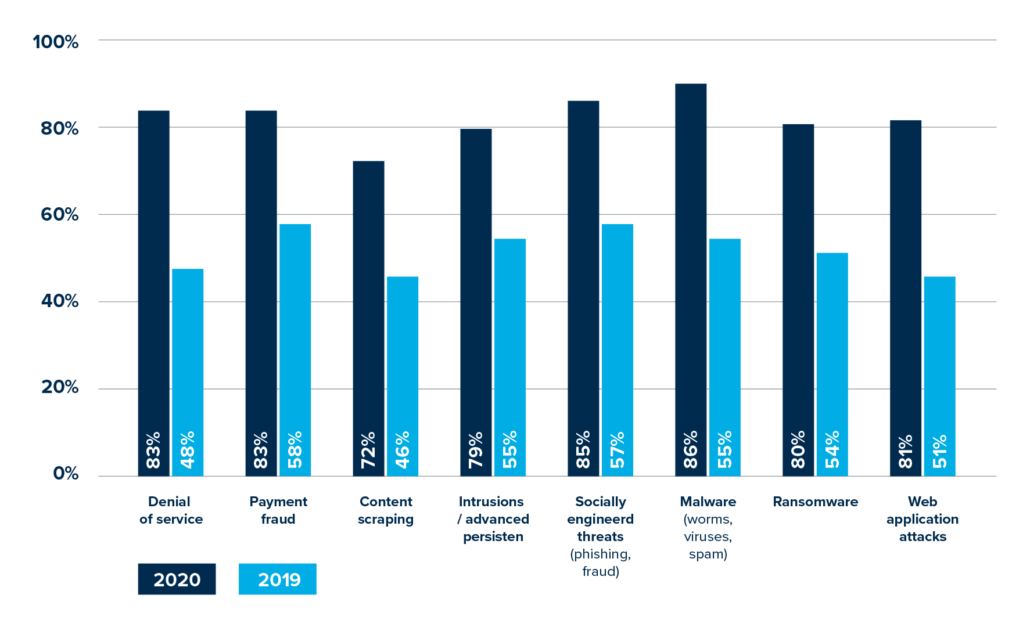

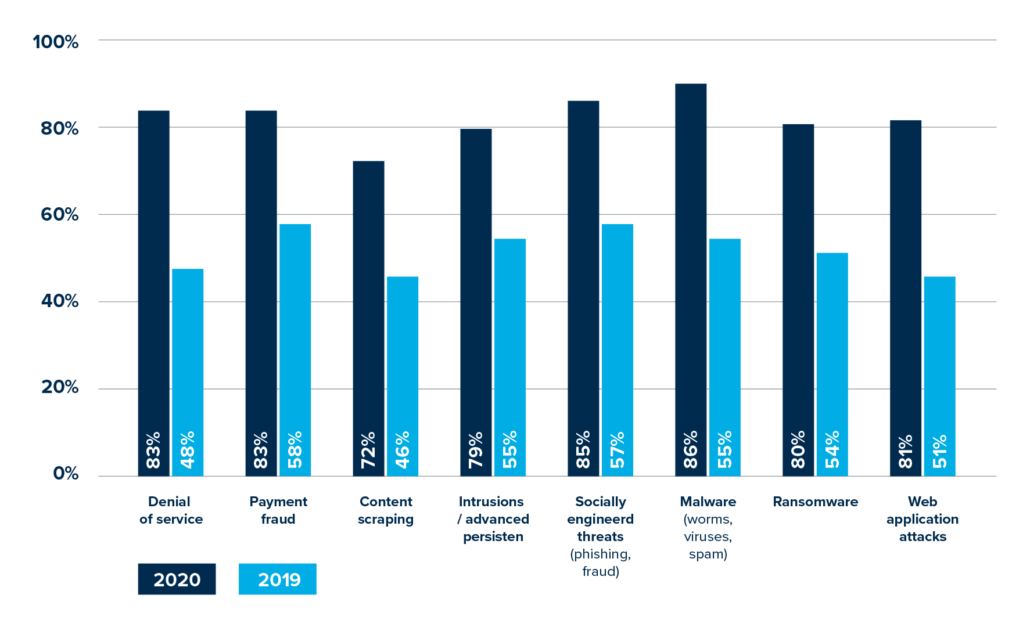

Jakie rodzaje cyberataków są obecnie źródłem głównych zagrożeniem dla bezpieczeństwa sieci, aplikacji i zasobów IT dla firm i instytucji?

Źródło: Radware, 2020 C-suite perspectives report on IT security

Obawy świata biznesu wiążą się ze znanymi już rodzajami cyberataków, których częstotliwość w 2020 roku uległa wręcz skokowemu zwiększeniu w porównaniu z 2019 rokiem. Ankietowani przedstawiciele kadry menadżerskiej IT średniego i wyższego szczebla przewidują dalszą ewolucję tych zagrożeń w kolejnych latach.

Bezpieczeństwo sieci – ryzyka wynikające z cyberataków

Każda firma musi więc wziąć pod uwagę zagrożenia wynikające z cyberataków i związane z tym ryzyka:

- operacyjne – ze względu na awarię czy cyberatak firma nie może korzystać ze swoich zasobów i prowadzić działalności

- finansowe – przestój w działalności i świadczeniu usług przekłada się na straty finansowe

- wizerunkowe – problemy związane z utratą zaufania ze strony szeroko pojętego rynku (klientów, partnerów, inwestorów)

- prawne – ataki mogą powodować np. wyciek danych osobowych lub innych wrażliwych informacji, co rodzi poważne konsekwencje prawne

Są one często ze sobą bezpośrednio powiązane, więc problemy w jednym obszarze, często przekładają się i rodzą konsekwencje w innych aspektach działalności.

Do rangi „must have” w biznesie urasta zapewnienie bezpieczeństwa sieci, zasobów IT, aplikacji oraz ich zabezpieczenie przed ewentualnymi zewnętrznymi atakami sieciowymi. Stąd też dynamiczny rozwój rozwiązań związanych z cybersecuity i application delivery dla środowisk fizycznych, chmurowych oraz centrów danych definiowanych programowo.

Jak podnieść bezpieczeństwo sieci, aplikacji i zasobów IT

Obszar cybersecurity obejmuje wiele aspektów, produktów i usług, które mogą wspierać bezpieczeństwo sieci i wspierać organizacje narażone na cyberataki. Oto najpopularniejsze rozwiązania, które mogą efektywnie wspomóc zabezpieczenie infrastruktury i aplikacji przed cyber-zagrożeniami dziś i jutro. Prezentujemy także narzędzia, które zapewnią efektywne zarządzanie ruchem sieciowym oraz odpowiednie rozłożenie obciążenia pomiędzy poszczególne systemy.

| Web Application Firewall | Bot Manager | Next Generation Firewall | AntyDDoS |

|

Ochrona aplikacji |

Ochrona aplikacji | Zabezpieczenie perymetru | Bezpieczeństwo infrastruktury |

Next Generation Firewall, czyli ochrona brzegu sieci

NGFW (Next Generation Firewall) to inteligentne zapory sieciowe nowej generacji. Automatycznie rozpoznają i przeciwdziałają zagrożeniom, a także podejmują działania na rzecz zapewnienia bezpieczeństwa sieci. Czynią to bez ingerencji w wydajność W porównaniu ze zwykłym FW, stanowią komplementarne rozwiązanie zabezpieczające perymetr.

Next Generation Firewall gwarantuje m.in. następujące korzyści:

- analiza „na żywo” i blokowanie określonego ruchu

- wykorzystanie sygnatur ruchu

- zabezpieczenie przed wirusami czy phisingiem

- ochrona poczty e-mail

- załączniki trafiają do sandboxa, gdzie są analizowane pod względem bezpieczeństwa (analiza antywirusowa itp.)

- inspekcja ruchu w chmurze prywatnej i publicznej

- ochrona przez geo IP

- możliwość rozszyfrowania ruchu np. SSL/HTTPS

- możliwość zablokowania wybranej aplikacji

- integracja z SOC – Security Operation Center

WAF – Web Application Firewall

Web Application Firewall pracuje w miejscu łączenia się DCN czy DMZ z Internetem i ma na celu zabezpieczenie serwerów/aplikacji WWW przed potencjalnymi zagrożeniami sieciowymi. Dzięki analizie zapytań HTTP przeciwdziała atakom XSS, SQL Injection czy też atakom aplikacyjnym DoS (L7). Często jest też zintegrowany z load balancerem.

Korzyści z zastosowania WAF:

- strony www, także te funkcjonujące na niedoskonałych serwisach (np. WordPress, Joomla) są chronione przez WAF, co zapewnia bezpieczeństwo przez cyberatakami

- stworzenie dozwolonych lub zabronionych akcji/lokalizacji minimalizuje ryzyko ataku na aplikacje

- stały monitoring zagrożeń dla sieci i pracujących w niej urządzeń

- zapewnienie bezpieczniejszego hostingu stron WWW

- minimalizacja ryzyka ataków SQL Injection, Cross Site Scripting, Directory Traversal czy Command Injection

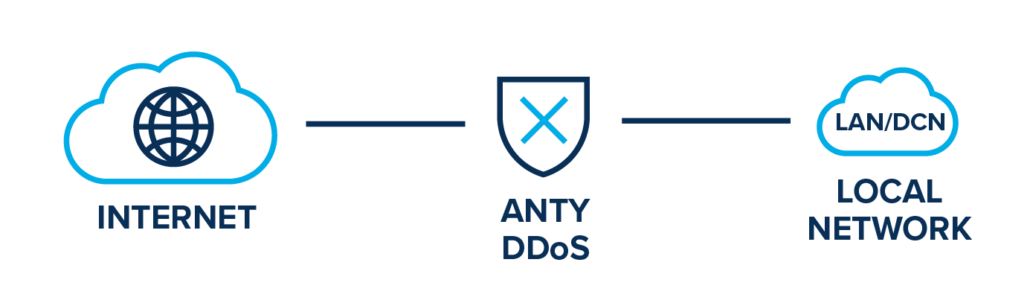

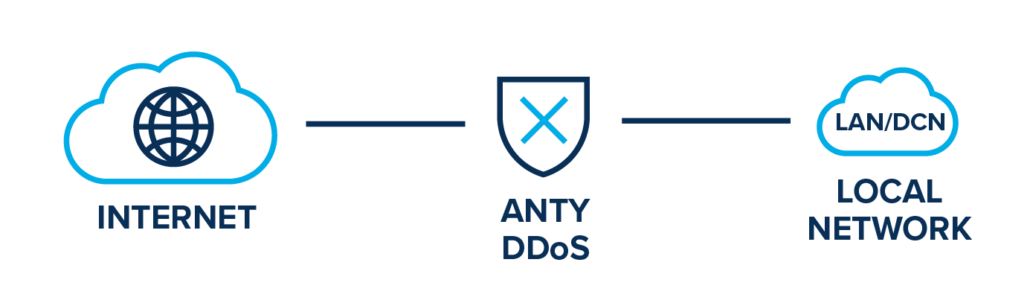

Anty DDoS

Systemy AntyDDoS stanowią zabezpieczenie infrastruktury sieciowej przed atakami typu DDoS (distributed denial of service). Ze względu na różne wektory ataków, AntyDDoS przyjmuje najczęściej postać hybrydową, co gwarantuje najskuteczniejszą ochronę przed różnymi rodzajami zagrożeń. AntyDDoS jest bardzo istotnym elementem w zakresie bezpieczeństwa sieci. Liczby ataków i ich ryzyko w ostatnim czasie wzrasta ze względu na coraz większą ilość narzędzi, którymi mogą posłużyć się cyberprzestępcy.

Korzyści wynikające z zastosowania AntyDDoS:

- Analiza ruchu pozwalająca na rozpoznanie i zarządzanie incydentem

- Geolokalizacja źródła ataku

- Scrubbing ruchu, czyli oczyszczanie

- Sztuczna inteligencja w oczyszczaniu ruchu

- Ochrona przed atakami wolumetrycznymi i wielowektorowymi.

- Dynamicznie budowane sygnatury, które pozwala uniknąć false positive

Systemy AntyDDoS współpracuję z zewnętrznymi systemami monitoringu, które znajdują się niejako obok sieci. Z propozycjami tego typu rozwiązań możesz zapoznać się w naszym katalogu produktów.

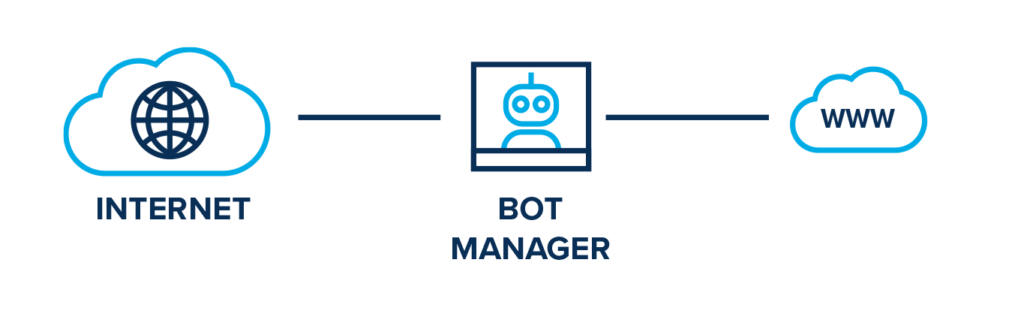

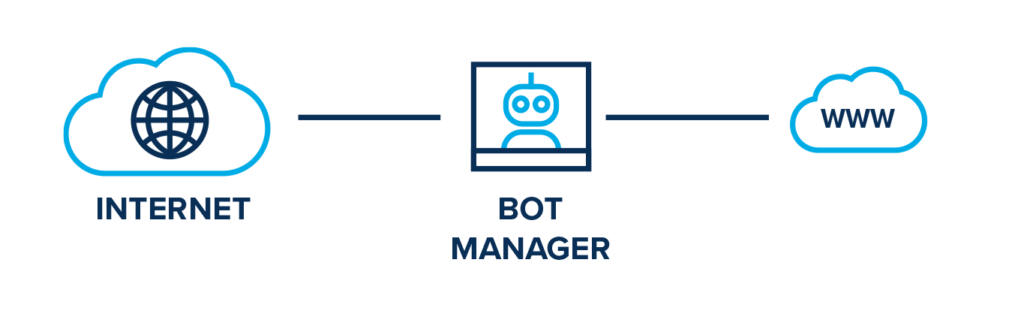

Bot Manager

Bot Manager to rozwiązanie zapewniające kompleksową ochronę aplikacji internetowych, mobilnych i interfejsów API przed botami IV generacji, czyli zagrożeniami ze strony automatów nowej generacji, którym nie mogą zapobiec rozwiązania WAF. Jego znaczenie stale rośnie, gdyż zgodnie z badaniami już w 2017 roku ponad połowa ruchu w sieci nie była generowana przez ludzi, ale przez automaty. Trend ten był kontynuowany w kolejnych latach. Na dziś aż za 60% całego ruchu w sieci są odpowiedzialne boty, co wpływa na wzrost ryzyka ataków w ich wykonaniu.

Korzyści wynikające z zastosowania Bot Managera:

- Zapewnia ochronę wszystkich zasobów IT np. stron czy aplikacji

- Zabezpiecza przed wszystkimi typami botów

- Pozwala na kontrolę szerokiego zakresu zautomatyzowanego ruchu botów , które wchodzą w interakcję z witryną

- Zapewnia stały monitoring liczby, charakterystyki oraz ruchu botów

- Pozwala ograniczyć koszty IT potrzebne do samodzielnego (ręcznego) zarządzania botami

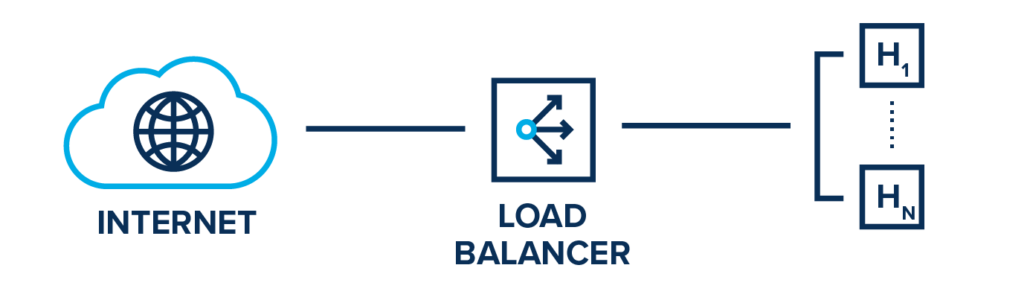

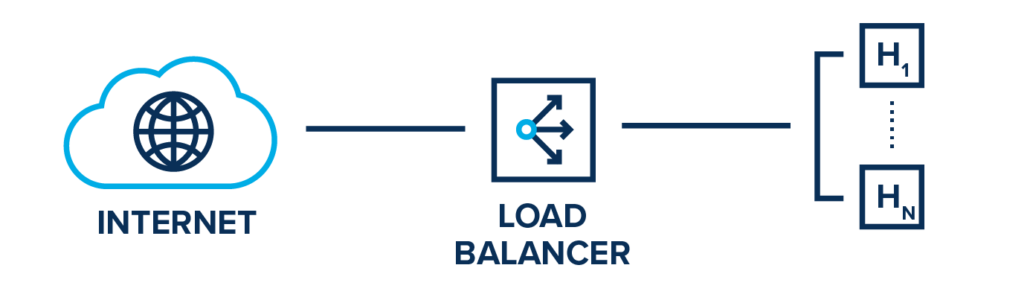

Load Balancing

Oprócz bezpieczeństwa, istotne są także: analiza skalowalności usług, ich „wystawianie” w sieci i równoważenie obciążenia. W tym przypadku rozwiązaniem jest load balancing, który pozwala na sprawne rozkładanie obciążenia ruchu jednocześnie na wiele systemów – procesorów, dysków, połączeń. Dzieje się to poprzez urządzenia pracujące zwykle na styku sieci DCN w celu oferowania jej zasobów w Internecie. Load balancery mogą też pracować w tej sieci, gdzie realizują usługi wewnętrzne.

Korzyści wynikające z zastosowania Load Balancera:

- jest stosowany, gdy popyt na usługą przekracza możliwości jednego serwera

- na podstawie algorytmu balancing przekierowuje zapytanie do określonego serwera z grupy

- cachowanie pozwala na odciążenie serwerów i sieci

- w ramach usługi utrzymywana jest pula serwerów świadczących tę samą usługę np. 3 serwery utrzymujące jedną stronę WWW

- pula serwerów jest badana tzw. health checkami

- możliwość przeprowadzania operacji na zapytaniu jeszcze przed dotarciem do serwera np. offload SSL

- daje możliwość ukrycia serwerów w sieci prywatnej.

- umożliwia zarządzanie pojedynczym adresem /32 usługi, co pozwala przenosić IP

Wspieramy rozwiązania gwarantujące bezpieczeństwo sieci

Powyższe rozwiązania stanowią jedynie tzw. „helicopter view” w zakresie usług wspierających bezpieczeństwo sieci. Szczegóły projektu zależą zawsze od specyfiki, potrzeb i zasobów IT wykorzystywanych przez Klientów. Jedno pozostaje jednak stałe . Decydując się na wdrożenie rozwiązań z zakresu cyberbezpieczeństwa i współpracę z profesjonalnym integratorem takich usług:

- zyskujesz profesjonalne zabezpieczenie przez cyberatakami

- masz wsparcie doświadczonych specjalistów, którzy biorą odpowiedzialność za bezpieczeństwo Twojej sieci, danych i zasobów IT

- zabezpieczasz ciągłość działania biznesu i możliwość nieprzerwanego świadczenia usług

- możesz skoncentrować się na rozwoju

- adaptujesz swój biznes do okoliczności

- minimalizujesz ryzyko wystąpienia strat (operacyjnych, finansowych, wizerunkowych)

VECTOR TECH SOLUTIONS – Twój partner w zakresie bezpieczeństwa sieci

VECTOR TECH SOLUTIONS specjalizuje się we wdrażaniu, integracji, utrzymaniu i rozwoju rozwiązań, które zapewniają bezpieczeństwo sieci i pozwalają przeciwdziałać zagrożeniom wynikającym z cyberataków. O naszych kompetencjach możesz też dowiedzieć się więcej oglądać relację z webinaru „Cybersecurity na miarę naszych czasów”, który odbył w listopadzie 2020 roku.

Współpracujemy z wiodącymi dostawcami usług w zakresie rozwiązań wspierających bezpieczeństwo sieci, np.:

- CheckPoint jest wiodącym na świecie dostawcą rozwiązań w zakresie cyberbezpieczeństwa (zapory sieciowe, systemy VPN). Rozwiązania tej firmy pozwalają uchronić klientów przed cyberatakami 5-generacji.

- Radware jest globalnie działającym producentem rozwiązań w zakresie bezpieczeństwa sieci i application delivery dla środowisk fizycznych, chmurowych oraz dla centrów danych definiowanych programowo.

- Flowmon specjalizuje się w efektywnym monitoringu i analizie sieci. Dostarcza elastyczne i innowacyjne rozwiązania łączące funkcjonalność monitoringu ruchu, wydajności i bezpieczeństwa sieci. Wśród nich znajdują się m.in. rozwiązania SIEM (Security information and Event Management)

- Huawei to dostawca rozwiązań z zakresu infrastruktury IT i IP, a także cybersecurity. Zapewnia kompleksowe i skuteczne zabezpieczenie sieci, gwarantując ochronę danych i aplikacji.

Jesteś zainteresowany ofertą i współpracą w zakresie rozwiązań cybersecurity? Masz dodatkowe pytania? Kliknij w poniższy baner i umów się z nami na bezpłatną konsultację. Porozmawiamy i zaproponujemy najlepsze rozwiązanie dla Twoich potrzeb.

![Huawei Datacenter Virtualization Solution – nowy standard w wirtualizacji? [case study]](https://vectortechsolutions.com/wp-content/uploads/2024/09/VTS-obrazek-wyrozniajacy-pod-artykul-1.png)