Jak IP Fabric chroni przed podatnościami sieciowymi?

Współczesne sieci są narażone na liczne zagrożenia – od zewnętrznych ataków cyberprzestępców po wewnętrzne problemy, takie jak nieautoryzowane lub niezarejestrowane urządzenia, które mogą pozostawać niezauważone. Eliminacja luk w zabezpieczeniach sieci, w tym tych związanych z działającymi w niej urządzeniami, jest kluczowa dla zapewnienia stabilności i odporności infrastruktury. Jednym z istotnych zagrożeń są podatności sieciowe (CVE), które mogą poważnie wpłynąć na funkcjonowanie sieci oraz jej bezpieczeństwo operacyjne.

Przykładem mogą być dwie krytyczne luki CVE odkryte w urządzeniach Palo Alto w listopadzie 2024 roku. Podobna sytuacja miała miejsce w kwietniu tego samego roku, kiedy podatność typu command injection zagroziła funkcji GlobalProtect w zaporach Palo Alto.

Zespoły IT potrzebują skutecznego narzędzia do dokumentowania, monitorowania oraz proaktywnego identyfikowania urządzeń podatnych na CVE w swojej sieci. Tutaj z pomocą przychodzi IP Fabric – rozwiązanie, które umożliwia pełny wgląd w środowisko sieciowe i pomaga w szybkim wykrywaniu potencjalnych zagrożeń.

Spis treści

Podstawy ochrony przed podatnościami CVEOchrona przed podatnościami sieciowymi z pomocą IP Fabric REST API

Wykorzystanie REST API do identyfikacji podatności

Automatyzacja mapowania sieci

Podatności sieciowe w szerszym kontekście

Dowiedz się, jak możemy wzmocnić bezpieczeństwo Twojej sieci!

Podstawy ochrony przed podatnościami CVE

Podstawowym narzędziem w walce z CVE (Common Vulnerabilities and Exposures) jest baza CVE, stworzona przez Mitre Corporation. To centralny katalog publicznie zgłoszonych luk w oprogramowaniu, sprzęcie i infrastrukturze sieciowej. Każda zidentyfikowana podatność otrzymuje unikalny identyfikator, szczegółowy opis oraz klasyfikację, obejmującą typ luki, poziom krytyczności i dotknięte systemy.

Dzięki centralizacji tych danych, zespoły ds. bezpieczeństwa mogą szybko identyfikować podatne urządzenia, priorytetyzować działania oraz zapobiegać potencjalnym incydentom. Integracja bazy CVE z narzędziami takimi jak IP Fabric dodatkowo automatyzuje proces wykrywania zagrożeń i wspiera eliminację ryzyka, zwiększając odporność sieci.

Ochrona przed podatnościami sieciowymi z pomocą IP Fabric REST API

Jednym z kluczowych elementów skutecznego zarządzania podatnościami sieciowymi jest pełna widoczność środowiska sieciowego. Dzięki funkcji odkrywania sieci w IP Fabric, zespoły IT zyskują kompleksowy przegląd urządzeń pracujących w sieci, obejmujący zarówno autoryzowane, jak i nieautoryzowane elementy, które wcześniej mogły pozostawać niewykryte. Taka wiedza pozwala na lepsze zrozumienie stanu sieci i zidentyfikowanie potencjalnych luk w zabezpieczeniach.

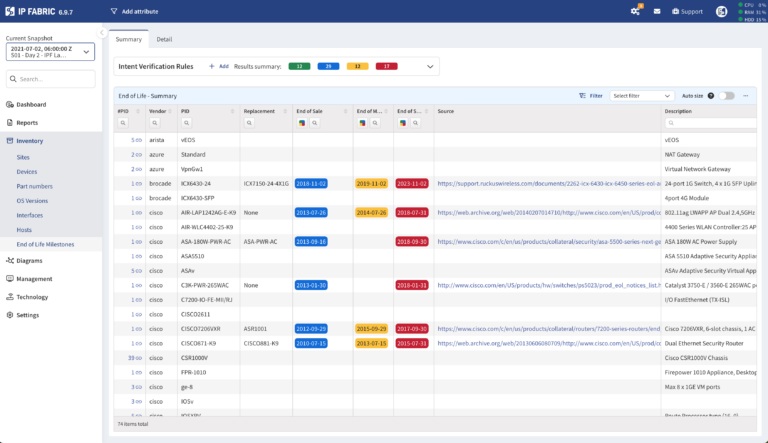

Podczas procesu zbierania danych IP Fabric gromadzi szczegółowe informacje o urządzeniach, w tym:

- Koniec cyklu życia urządzeń (End of Life – EoL), co oznacza datę, po której producent przestaje rozwijać i wspierać produkt,

- Zakończenie sprzedaży (End of Sale – EoS), wskazujące, że urządzenie nie jest już dostępne na rynku,

- Koniec wsparcia technicznego (End of Support), po którym producent nie świadczy pomocy technicznej ani nie dostarcza aktualizacji,

- Aktualnie zainstalowane wersje systemu operacyjnego i oprogramowania, które są kluczowe do oceny narażenia na podatności CVE.

Wykorzystanie REST API do identyfikacji podatności

Dzięki REST API inżynierowie mogą automatycznie ustalić, czy ich środowisko sieciowe jest narażone na CVE. Proces ten można podzielić na kilka kroków:

1. Utworzenie tokena API – zapewnia autoryzowany dostęp do danych sieciowych w IP Fabric.

2. Pozyskanie danych o elementach sieci – za pomocą żądania POST do punktu API tables/inventory/devices można uzyskać listę wszystkich urządzeń w sieci z informacjami o nazwach, producentach, wersjach oprogramowania i innych szczegółach:

Bash

Skopiuj kod

curl „https://demoX.ipfabric.io/api/v1/tables/inventory/devices” -X POST \

-H „X-API-Token: XXXXXXXXXXXX” \

-d '{„columns”:[„hostname”,”vendor”,”family”,”version”],”snapshot”:”$last”}’

3. Przeszukiwanie bazy CVE – na podstawie uzyskanych danych o urządzeniach można odpytać bazę CVE, np. NVD (National Vulnerability Database), aby zweryfikować, czy dana wersja sprzętu lub oprogramowania zawiera znane podatności:

Bash

Skopiuj kod

curl

http://services.nvd.nist.gov/rest/json/cves/1.0?cpeMatchString=cpe:2.3:*:<vendor>:<family>:<version>”

Po wykonaniu tych kroków zwracana jest struktura danych JSON zawierająca listę podatności CVE odpowiadających zapytanym urządzeniom. Każdy wpis CVE zawiera:

- Opis podatności (CVE),

- Źródło raportu o podatności,

- Klasyfikację poziomu zagrożenia, uwzględniającą wpływ oraz podatność na wykorzystanie przez atakujących

Wszystkie te informacje umożliwiają określenie, czy w sieci znajdują się urządzenia podatne na zagrożenia CVE. Dzięki temu zespoły IT mogą podjąć natychmiastowe działania, aby rozwiązać problem lub wymienić zagrożony element sieci.

Automatyzacja mapowania sieci

Automatyczne mapowanie sieci i integracja z bazami CVE umożliwiają szybkie wykrycie urządzeń podatnych na luki bezpieczeństwa. IP Fabric dostarcza inżynierom gotowe informacje, które pozwalają na:

- Priorytetyzację działań naprawczych na podstawie poziomu krytyczności,

- Minimalizację czasu reakcji, dzięki automatycznemu zbieraniu i analizie danych,

- Proaktywne zapobieganie incydentom, zanim luki zostaną wykorzystane przez cyberprzestępców.

Integracja REST API z procesami zarządzania bezpieczeństwem znacząco usprawnia operacje i zwiększa odporność sieci, eliminując luki, które mogą prowadzić do poważnych konsekwencji.

Podatności sieciowe w szerszym kontekście

Dostęp do informacji o podatnościach jest nieoceniony dla zapewnienia bezpieczeństwa sieci. Jednak dzięki IP Fabric można pójść o krok dalej. Możliwość odkrywania i mapowania środowiska sieciowego w szczegółowe topologie dostarcza inżynierom szeregu informacji, które są kluczowe dla skutecznej ochrony infrastruktury.

Topologiczny przegląd sieci pozwala na:

- Zlokalizowanie urządzeń dotkniętych podatnościami CVE,

- Zobrazowanie ich powiązań oraz zależności z innymi urządzeniami w sieci,

- Klasyfikację zagrożenia, np. określenie liczby użytkowników korzystających z podatnego urządzenia,

- Ocenę wpływu ewentualnych działań naprawczych, takich jak aktualizacja czy wymiana sprzętu, na działanie całej sieci.

Dzięki tej wiedzy inżynierowie mogą podejmować świadome decyzje o działaniach naprawczych, bazując na pełnym obrazie funkcji, jaką dane urządzenie odgrywa w infrastrukturze. IP Fabric pomaga również ocenić, czy urządzenia zastępcze różnych dostawców będą odpowiednimi rozwiązaniami, minimalizując ryzyko przerw w działaniu sieci.

Dowiedz się, jak możemy wzmocnić bezpieczeństwo Twojej sieci!

Dzięki szerokiej wiedzy w zakresie sieci IT i protokołów IP oraz wieloletniemu doświadczeniu w wdrażaniu zaawansowanych rozwiązań technologicznych, VECTOR TECH SOLUTIONS skutecznie wspiera organizacje w optymalizacji zarządzania infrastrukturą sieciową.

Nasze kompetencje pozwalają na precyzyjną integrację narzędzi takich jak IP Fabric, zapewniając pełną widoczność sieci, szybkie wykrywanie podatności oraz eliminację zagrożeń. Z powodzeniem wdrożyliśmy to rozwiązanie u kilku największych firm w Polsce, co przyczyniło się do znaczącej poprawy bezpieczeństwa i efektywności infrastruktury IT.

Zapraszamy do rozmowy oraz przetestowania możliwości IP Fabric w ramach wdrożenia wersji demo, aby zobaczyć, jak możemy wspólnie zwiększyć odporność i wydajność Twojej sieci