Rozwiązania VPN zyskują na znaczeniu

Z racji zagrożenia związanego z koronawirusem, wiele firm i instytucji, przynajmniej od tygodnia albo i dłużej, pracuje w trybie home office. W związku z tym kluczowym elementem staje się umożliwienie pracownikom dostępu do niezbędnych do pracy danych przy jednoczesnym zapewnieniu ich bezpieczeństwa. Naprzeciw takim potrzebom wychodzą rozwiązania VPN (Virtual Private Network).

Na pytania związane z VPN odpowiada Karol Kujawa, Solution Architect IP – Data Center & Cloud w VECTOR SOLUTIONS.

Dlaczego warto stosować rozwiązania VPN?

Aby właściwie odpowiedzieć na to pytanie, należy postawić się po stronie firmy lub organizacji, która wprowadza rozwiązania VPN w swojej działalności. Każde przedsiębiorstwo udostępnia pracownikom niezbędne do pracy zasoby wrażliwych danych, takich jak: dane finansowe, dane pracowników czy dostęp do systemów CRM lub ERP.

Wiele firm decyduje się „nie wystawiać” takich zasobów online ze względu na obawę przed utratą lub wyciekiem danych. Takie zasoby dostępne są tylko z wewnętrznej sieci firmy. Czasem, zdarza się jednak, że pracownik potrzebuje dostępu do danych poza biurem. Tutaj rozwiązaniem jest VPN, czyli metoda na bezpieczne zdalne połączenie się do wewnętrznych zasobów firmowych.

Jak działa VPN?

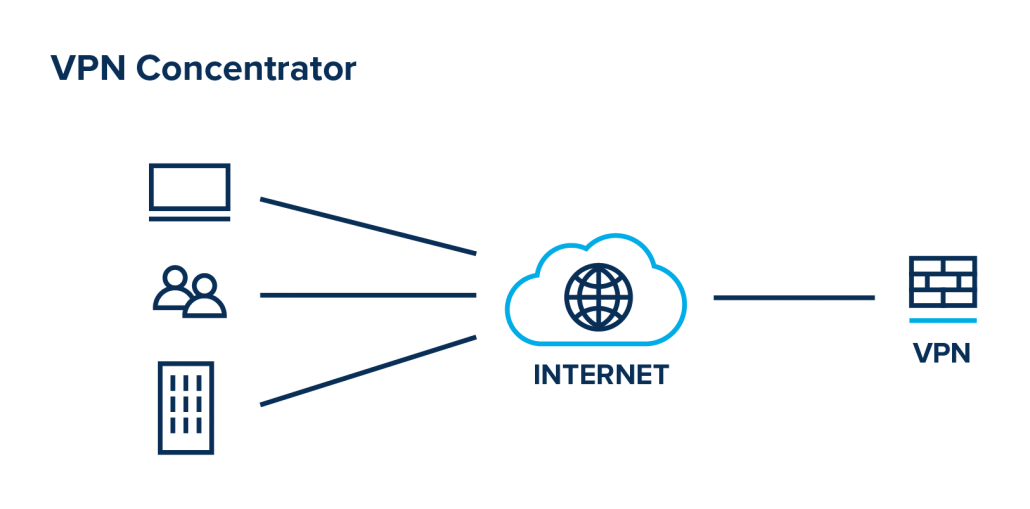

Działanie VPN opiera się na nawiązaniu bezpiecznego połączenia pomiędzy użytkownikiem, a serwerem zdalnym. Dzięki mechanizmowi tunelowania, wykorzystujemy połączenie, które jest zabezpieczone mechanizmem szyfrowania. Używa się je do przenoszenia ruchu sieciowego pomiędzy dwoma końcami tunelu. W taki sposób użytkownik łączy się z siecią firmową.

Połączenie VPN na popularnych systemach operacyjnych jest realizowane jako dodatkowe połączenie sieciowe. W rezultacie system operacyjny posiada dodatkowy adres IP przydzielony przez VPN.

Istnieją też inne systemy VPN, takie jak np. wykorzystanie specjalnie spreparowanej story WWW, która jest pośrednikiem w dostępnie do wewnętrznych systemów firmy. Takie rozwiązanie jest również bardzo wygodne. Nie trzeba bowiem instalować żadnego dodatkowego oprogramowania – wystarczy przeglądarka WWW.

Czy moje rozwiązanie VPN jest bezpieczne?

Na bezpieczeństwo połączenia VPN składa się kilka czynników. Należy zwrócić uwagę na algorytm szyfrowania – w myśl zasady „im dłuższy klucz, tym silniejsze szyfrowanie”. To właśnie szyfrowanie gwarantuje ochronę i integralność danych, a także identyfikację użytkownika korzystającego z tunelu. Trzeba pamiętać, że cały mechanizm jest tak silny, jak początkowy etap procesu zestawiania połączenia szyfrowanego.

Jednym ze sposobów bezpiecznego zainicjowania szyfrowanego połączenia jest zastosowanie infrastruktury PKI. Na czym ona polega? Funkcjonują pary kluczy, po jednym na każdym z końców tuneli. Dane zaszyfrowane jednym kluczem mogą być odszyfrowane tylko drugim i odwrotnie. To znacznie podnosi poziom bezpieczeństwa.

Jak wytwarzać i dystrybuować klucze do szyfrowania?

W przypadku metody PKI, bardzo ważny jest sposób wytworzenia i dystrybucji kluczy. Nawet przy zachowaniu najbardziej starannych procedur, klucze mogą „wyciec”, dlatego stosuje się dodatkowe narzędzie ich uwierzytelniania – tzw. uwierzytelnianie wieloskładnikowe.

W tym przypadku stosuje się w praktyce zasadę „wiedzieć i mieć”. Krótko mówiąc, posiadamy klucz, a dodatkową informację, przekazaną np. SMS-em, musimy znać. Uniemożliwia to przechwycenie i wykorzystanie któregokolwiek z elementów uwierzytelniania wieloskładnikowego. Dlatego też współcześnie uznawane jest ono za gwarancję bezpieczeństwa.

Jak wdrażać rozwiązania VPN? Skorzystaj z usług VECTOR TECH SOLUTIONS

Rozwiązania VPN niosą za sobą wymierne korzyści, chociażby:

- szyfrowanie całego ruchu od i do użytkownika

- zabezpieczenie przez atakami hakerskimi i śledzeniem komunikacji

- zachowanie pełnej anonimowości w sieci

- możliwość bezpiecznego korzystania w publicznych sieci Wi-Fi

Decydując się na zastosowanie VPN należy pamiętać o doborze partnera, który zapewni odpowiednie wdrożenie nowych rozwiązań. VECTOR TECH SOLUTIONS jako doświadczony podmiot, który w swoim portfolio ma wiele realizacji dla rynku telekomunikacyjnego, gwarantuje profesjonalną opiekę dla klienta. W naszym portfolio znajdują się bezpieczne rozwiązania VPN pochodzące od wysokiej klasy producentów. Działamy elastycznie i dopasowujemy się do Klienta.

Umów się na bezpłatną konsultację

Jesteś zainteresowany rozwiązaniami VPN dla biznesu? Masz dodatkowe pytania?Skontaktuj się z nami poprzez poniższy baner, umów się na spotkanie, a my z przyjemnością udzielimy dodatkowych informacji.