Rozporządzenie DORA. Nowe wymagania dla sektora finansowego UE

Digital Operational Resilience Act (DORA) to nowe rozporządzenie Unii Europejskiej mające na celu wzmocnienie odporności cyfrowej sektora finansowego. DORA ustanawia jednolite wymagania dotyczące bezpieczeństwa sieci i systemów informatycznych dla szerokiego spektrum podmiotów finansowych działających w UE.

DORA obejmuje banki, firmy ubezpieczeniowe, firmy inwestycyjne, dostawców usług płatniczych, giełdy, izby rozliczeniowe, dostawców usług kryptoaktywów i crowdfundingu, a także kluczowych zewnętrznych dostawców usług ICT dla sektora finansowego. Termin wdrożenia nowych wymagań to 17 stycznia 2025 roku.

5 kluczowych obszarów rozporządzenia DORA

Organizacje, które staną przed obowiązkiem wdrażania zapisów rozporządzenia DORA będą musiały skupić się na pięciu najważniejszych obszarach swojej działalności. Są nimi:

1. Zarządzanie ryzykiem w obszarze technologii informacyjno-komunikacyjnych (ICT)

2. Zarządzanie, klasyfikacja i raportowanie incydentów związanych z ICT

3. Testowanie odporności operacji cyfrowych

4. Ryzyko związane z podmiotami trzecimi w zakresie ICT

5. Udostępnianie informacji

Nadrzędnym celem jest utrzymanie odporności systemu finansowego jako całości, minimalizacja zakłóceń i przestojów oraz zapewnienie ciągłości działania firmy.

Czy masz mechanizmy, które uwzględniają wszystko, czego wymaga DORA?

Przepisy zawarte w ustawie DORA jasno wskazują, że samo założenie zgodności już nie wystarczy — na podmiotach finansowych ciąży obowiązek udowodnienia tego faktu i muszą one (zarówno wewnętrznie, jak i zewnętrznie) stale potwierdzać zgodność z przepisami. Jasnym staje się, że do tych działań potrzebne będą niezawodne rozwiązania, takie jak zautomatyzowane platformy zapewniania jakości i bezpieczeństwa sieci.

IPFabric – wnikliwie pochylił się nad tematem przygotowując raport z własnych badań, w którym wyodrębnia 10 krytycznych dla instytucji wymagań zapisów DORA:

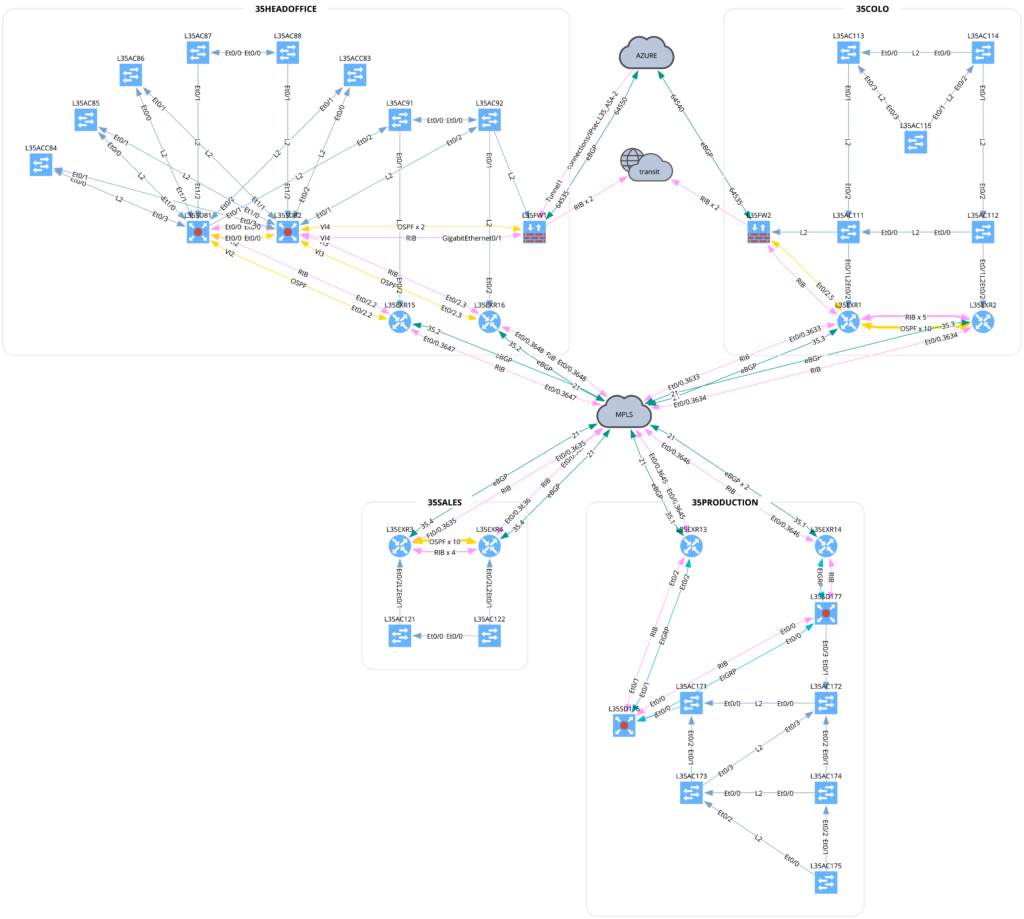

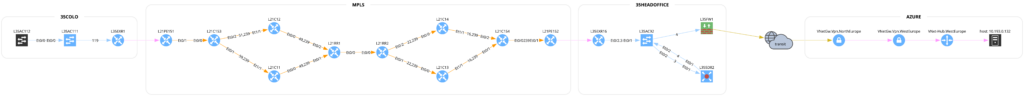

1. Utrzymanie aktualnych diagramów sieci (DORA art. 8.4, 8.5)

Analiza wykazała, że DORA wymaga od instytucji finansowych posiadania aktualnych i szczegółowych map architektury sieciowej i chmurowej. Diagramy te muszą obejmować wszystkie urządzenia, połączenia i konfiguracje, co pozwala na ocenę krytyczności zasobów i analizę ryzyka.

2. Identyfikacja i inwentaryzacja zasobów sieciowych (DORA art. 8.1, 8.4)

DORA nakłada obowiązek dokładnej inwentaryzacji wszystkich zasobów sieciowych oraz rejestrowania zabezpieczeń na każdym z nich. Automatyzacja tego procesu okazuje się być kluczowa dla zapewnienia aktualności i kompletności danych.

3. Zrozumienie przepływów informacji (DORA art. 9.2, 11.5)

Modelowanie przepływu danych w sieci jest kluczowe dla analizy wpływu na biznes (BIA) wymaganej przez DORA. Pomaga to w identyfikacji krytycznych ścieżek danych i zapewnieniu odpowiednich kontroli bezpieczeństwa.

4. Ciągłe oceny bezpieczeństwa i audyty (DORA art. 25)

DORA wymaga regularnego testowania, w tym ocen bezpieczeństwa sieci i skanowania podatności. Automatyzacja tych procesów zwiększa dokładność i częstotliwość audytów wewnętrznych.

5. Wdrożenie silnej kontroli dostępu (DORA art. 9.2, 9.4)

DORA kładzie nacisk na kontrolę dostępu opartą na rolach (RBAC) i zasadę najmniejszych uprawnień. Regularna weryfikacja polityk dostępu w całej sieci jest kluczowa dla zapewnienia zgodności z regulacjami.

6. Regularne update&patch (DORA art. 9)

DORA wymaga, aby komponenty oprogramowania i sprzętu były na bieżąco aktualizowane. IP Fabric umożliwia sprawdzanie stanu zasobów sieciowych w odniesieniu do bazy danych CVE, co pozwala na proaktywne identyfikowanie i eliminowanie podatności.

7. Efektywne monitorowanie ruchu sieciowego (DORA art. 9.1)

Ciągłe monitorowanie ruchu sieciowego jest kluczowe dla wykrywania zagrożeń. IP Fabric zapewnia, że narzędzia monitorujące są zawsze aktualne i dostarcza szerszy kontekst, co umożliwia szybkie izolowanie i rozwiązywanie problemów. Automatyzacja tego procesu eliminuje potrzebę ręcznego zbierania danych.

8. Opracowanie i testowanie planów reagowania na incydenty (DORA art. 11.2-b)

DORA wymaga szybkiego i skutecznego reagowania na incydenty związane z ICT. Dostęp do kompletnego modelu sieci umożliwia dokładne testowanie planów reagowania oraz zrozumienie zależności i redundancji. Automatyzacja części procesu reagowania przyspiesza rozwiązywanie problemów.

9. Wdrażanie systemów redundancji i przełączania awaryjnego (DORA art. 11.4, 12)

IP Fabric umożliwia weryfikację, czy stan operacyjny sieci jest zgodny z zamierzoną architekturą oraz informuje o odchyleniach. Platforma zapewnia również możliwość tworzenia kopii zapasowych konfiguracji i polityk urządzeń sieciowych, co ułatwia przywracanie zmian w razie potrzeby.

10. Raportowanie działań sieciowych z dokładnym widokiem historycznym (DORA art. 19)

Automatyczne aktualizacje dokumentacji przy każdym zrzucie sieci zapewniają dostęp do aktualnych raportów stanu sieci. IP Fabric przechowuje wszystkie zrzuty, umożliwiając dostęp do historycznego widoku sieci, co jest nieocenione przy analizie incydentów i raportowaniu. To znacznie ułatwia spełnienie wymogów DORA dotyczących raportowania i prowadzenia dokumentacji.

Kluczowe aspekty wdrożenia DORA

Spełnienie wymogów DORA wymaga kompleksowego podejścia do zarządzania siecią i bezpieczeństwem IT. Kluczowe jest zrozumienie własnej infrastruktury, ciągłe monitorowanie i testowanie oraz posiadanie mechanizmów do szybkiego reagowania na incydenty.

Automatyzacja procesów okazuje się niezbędna dla skutecznego spełnienia wymagań DORA, szczególnie w zakresie utrzymania aktualnej dokumentacji i przeprowadzania regularnych audytów.

Nasze wsparcie w implementacji rozwiązań zapewniających niezawodność sieci i zgodność z DORA

Odliczanie do pełnego wejścia w życie zapisów DORA trwa. W ciągu najbliższych sześciu miesięcy instytucje finansowe – a także firmy z nimi współpracujące – powinny przygotować się do wdrożenia kontroli wymaganych przez DORA.

Kompleksowe rozwiązania, takie jak te oferowane przez IP Fabric, mogą znacząco ułatwić osiągnięcie zgodności z regulacjami przy jednoczesnej optymalizacji działania sieci.

Jako partner IP Fabric, VECTOR TECH SOLUTIONS oferuje wsparcie w implementacji rozwiązań zapewniających niezawodność sieci i zgodność z DORA. Zachęcamy do kontaktu w celu uzyskania dalszych informacji i wsparcia w przygotowaniach do wdrożenia nowych regulacji.

![Cisco SDA – wdrożenie sieci kampusowej w sektorze publicznym [case study]](https://vectortechsolutions.com/wp-content/uploads/2024/03/240402-LUW-siec-kampusowa-case-study-baner-miniaturka-e1714040926524.jpg)