Ochrona sieci biurowych i Data Center

Dane przesyłane za pośrednictwem firmowej sieci, a także gromadzone w Data Center stanowią ogromną wartość nie tylko dla samego przedsiębiorstwa, ale także dla cyberprzestępców. Skutki wycieku poufnych informacji mogą być zróżnicowane, ale zawsze stanowią poważne zagrożenie zarówno dla bezpieczeństwa samej organizacji - jeśli dojdzie do ujawnienia tajemnic przedsiębiorstwa, np. szczegółów współpracy z kluczowymi klientami, użytkowanych lub opracowywanych technologii, patentów, danych finansowych - jak i dla jej klientów.

Wykradzione informacje mogą zostać sprzedane lub posłużyć do żądania okupu. Często wyciek danych dostarcza przestępcom materiałów niezbędnych do stworzenia fałszywych tożsamości, wyłudzania kredytów bankowych i uskuteczniania innych przestępstw finansowych. Nie w każdym przypadku celem ataków cyberprzestępców jest pozyskanie informacji – sporym problemem dla firm może okazać się również sparaliżowanie lub utrudnienie komunikacji za pośrednictwem sieci oraz dostępu do Data Center, czy też utrata (uszkodzenie) zasobów. Każda z wymienionych sytuacji przekłada się na mierzalne straty dla organizacji.

Jakie wymagania powinny spełniać systemy zabezpieczeń sieci?

Skuteczny system ochrony sieci powinno spełniać trzy kluczowe założenia:

- System musi funkcjonować efektywnie i bez zakłóceń, by umożliwiać natychmiastową reakcję na zagrożenia w dowolnym momencie.

- Eliminacja zagrożeń i związanych z nimi problemów nie powinna powodować spadku wydajności działania sieci.

- Wszelkie działania systemu muszą przebiegać w sposób neutralny i niezauważalny dla użytkowników, bez wpływu na ich pracę.

W jaki sposób zabezpieczyć sieć przed atakami?

Zbudowanie systemu ochrony Data Center i firmowej sieci tak, by spełniała ona aktualne wymogi bezpieczeństwa, wymaga połączenia dwóch elementów: zapory sieciowej (firewalla) oraz mechanizmów uniemożliwiających działanie szkodliwego oprogramowania, takiego jak malware czy ransomware.

Obecnie kompleksowa ochrona realizowana jest przy pomocy rozwiązań typu Next Generation Firewall (NGFW). Firewalle następnej generacji stanowią podstawową składową praktycznie każdego nowoczesnego systemu zarządzania bezpieczeństwem. Agregują w sobie szereg funkcji, takich jak:

- IPS (Intrusion Prevent System) – ochrona przed atakami w czasie rzeczywistym

- Web Filtering – rozpoznawanie i blokowanie niebezpiecznych stron

- App Filtering – rozpoznawanie i blokowanie aplikacji na podstawie generowanego ruchu sieciowego

- Anty wirus – wykrywanie i blokowanie komunikacji wirusów

- Anty phishing

Jakie jeszcze funkcje może oferować Next Generation Firewall (NGFW)?

Oprócz zabezpieczania dostępu do poufnych danych, wykrywania i blokowania zagrożeń (w tym ataków DDoS), czy też monitorowania sieci i pracujących w niej urządzeń, NGFW oferuje funkcjonalności przystosowane stricte do potrzeb nowoczesnych organizacji:

- Pozwala on na uwzględnienie ochrony aplikacji (webowych oraz wewnętrznych, funkcjonujących w organizacji) w systemie bezpieczeństwa firmy.

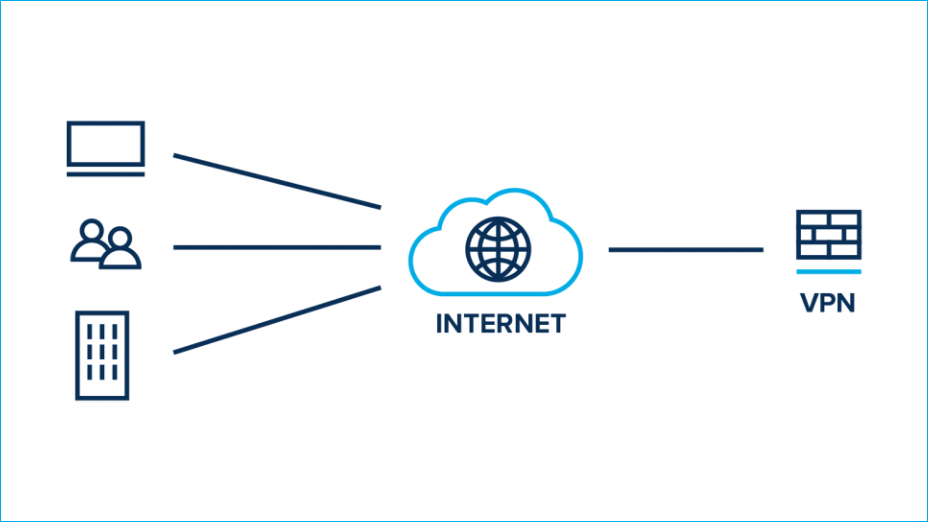

- Funkcjonuje jako koncentrator połączeń szyfrowanych, czyli VPN-ów, użytkowanych coraz częściej przez pracowników w ramach pracy zdalnej.

- Wspiera zarządzanie dostępem do zasobów sieciowych poprzez identyfikację użytkowników, a następnie udostępnianie im tylko tych informacji, do których przeglądania są uprawnieni.

Next Generation Firewall zlokalizowany jest zwykle „na styku” ochranianej sieci np. w miejscu połączenia sieci biurem z siecią internetową.

Zadbaj o bezpieczeństwo sieci, stabilność działania i jej ochronę przed zagrożeniami z VECTOR TECH SOLUTIONS

Czynnikiem decydującym o tym, jak wysoki poziom ochrony uzyska przedsiębiorstwo po wdrożeniu systemu zabezpieczeń, jest dokładne przeanalizowanie potrzeb organizacji, uwarunkowań jej działalności oraz innych elementów, które mogą przyczyniać się do podatności na określone rodzaje zagrożeń. Na podstawie takiego audytu projektujemy system ochrony sieci i Data Center, a także kompleksowo wdrażamy go, korzystając z technologii dostarczanych przez liderów branży cyberbezpieczeństwa.

Implementacja wysokiej klasy rozwiązań oraz wsparcie procesów ochrony sieci biurowych, data center, sieci brzegowych i innych to jedna z najważniejszych specjalizacji VECTOR TECH SOLUTIONS. W oferowanych rozwiązaniach akcentujemy potrzebę automatyzacji procesów, dzięki czemu oszczędzamy czas i zasoby organizacji. Nasza oferta spełnia wymagania w zakresie ochrony sieci nowej generacji, zabezpieczając zarówno obecne, jak i przyszłe wymagania klientów.

Skontaktuj się z ekspertami VECTOR TECH SOLUTIONS i zapytaj o rozwiązania dopasowane do specyfiki działalności Twojej organizacji:

Zobacz dostępne produkty